Habilitar la seguridad de extremo a extremo en los routers celulares para aplicaciones industriales

Por Alex PirvulescuDirector of Product Management

10. septiembre 2025

Una infracción en el sistema puede provocar interrupciones operativas, pérdidas financieras y riesgos para la seguridad de las empresas industriales. La seguridad de extremo a extremo reduce estos riesgos garantizando la integridad, confidencialidad y disponibilidad de los datos a lo largo de toda la ruta de transmisión de los mismos.

La seguridad de extremo a extremo del router celular se refiere específicamente a la protección de los datos en tránsito desde el punto de origen hasta el de destino. A medida que el sector industrial trata de protegerse de los ciberataques, las empresas comprenden la necesidad de contar con medidas de seguridad integrales de extremo a extremo, que incluyan cortafuegos de políticas basadas en zonas y autenticación multifactor (MFA), entre otras.

Cómo los cortafuegos de políticas integradas basados en zonas mejoran la seguridad de la red de extremo a extremo

Los cortafuegos de políticas integradas basados en zonas segmentan las redes en zonas separadas, cada una de las cuales se rige por sus propias políticas de seguridad. Estos cortafuegos aplican normas de seguridad basadas en las zonas de origen y destino del tráfico, en lugar de limitarse a las direcciones IP, lo que facilita el control granular del tráfico de la red. En una planta de fabricación, por ejemplo, las empresas pueden establecer zonas separadas para los sistemas de control de la línea de producción, las oficinas administrativas y las comunicaciones externas, cada una con protocolos de seguridad diferentes adaptados a sus requisitos operativos específicos.

Los cortafuegos de políticas basadas en zonas suelen integrar funciones de seguridad adicionales más allá de las funciones estándar del cortafuegos y una mayor seguridad de extremo a extremo. Por un lado, la aplicación de Listas de control de acceso (ACL) ayuda a gestionar y aplicar reglas de acceso ajustadas con precisión. Las ACL permiten controlar qué acciones están permitidas en cada zona (como qué tipos de tráfico de red pueden entrar o salir) en función de la identidad del usuario o de la naturaleza de los paquetes de datos. Su integración con cortafuegos de políticas basadas en zonas ayuda a garantizar que el tráfico de red se adhiere a estrictas reglas de acceso, mitigando el riesgo de flujos de datos no autorizados entre zonas. Además de reducir los riesgos de seguridad, los controles granulares de unas ACL robustas ayudan a las organizaciones a gestionar los permisos de acceso de forma eficaz en diversos entornos informáticos, a mantener la integridad de sus datos y a cumplir sus obligaciones normativas y de conformidad.

Las implicaciones de seguridad de extremo a extremo de la autenticación multifactor (MFA)

La MFA exige a quienes intentan acceder a sistemas o datos sensibles que proporcionen múltiples formas de identificación verificada. De ese modo, incluso si un factor (como una contraseña) se ve comprometido, la capa adicional de seguridad que proporciona el segundo factor (como un token de hardware, una notificación push móvil o una verificación biométrica) reduce el riesgo de acceso no autorizado. La adopción de la MFA se ha convertido en una práctica estándar que, según Microsoft, bloquea más del 99,9 % de los ataques de compromiso de cuentas.

Seguridad de los puertos

La seguridad de los puertos limita el número de dispositivos que pueden conectarse a un puerto de red en función de sus direcciones MAC, lo que garantiza que solo puedan acceder los dispositivos aprobados previamente. Además, detecta y bloquea los intentos no autorizados, proporcionando alertas y registrando los incidentes para su posterior análisis. Esto significa que los administradores de red pueden responder rápidamente a las posibles brechas de seguridad y mantener un estricto control sobre la conectividad de los dispositivos.

Por ejemplo, la seguridad de los puertos se utiliza en la capa de red de una refinería para controlar el acceso a la red de tecnología operativa. Aquí, los switches de red están configurados para permitir únicamente conexiones desde dispositivos con direcciones MAC ya registradas que correspondan a funciones específicas dentro de la infraestructura de red, como sistemas SCADA, estaciones HMI y estaciones de trabajo de ingeniería. De esta forma, si un dispositivo no autorizado intenta conectarse, el puerto se desactiva automáticamente.

IEE 802.1x

IEEE 802.1x complementa la seguridad de los puertos exigiendo la autenticación del dispositivo antes de conceder el acceso a la red, utilizando un servidor centralizado (como RADIUS) para verificar las credenciales. Establece un marco de control de acceso a la red basado en puertos aprovechando el protocolo de autenticación extensible (EAP) sobre LAN (EAPOL) para mediar en el proceso de autenticación entre los dispositivos y el servidor de autenticación. Esto significa que, aunque un dispositivo no autorizado eluda las medidas de seguridad físicas y se conecte a la red, seguirá sin poder acceder a los recursos confidenciales sin las credenciales adecuadas.

Por ejemplo, en una operación remota de perforación petrolífera, se utiliza IEEE 802.1x para asegurar los routers celulares que conectan los dispositivos de campo a los sistemas de control centralizados. Cada router requiere que los dispositivos se autentiquen con el servidor RADIUS central antes de establecer una conexión, lo que garantiza que solo los dispositivos autorizados puedan transmitir datos operativos.

Sesiones de gestión seguras

Al dar prioridad a los protocolos de comunicación seguros y a los controles de acceso, las organizaciones pueden mejorar la seguridad general, la conformidad y la fiabilidad de sus operaciones de gestión de redes y sistemas. Algunos ejemplos de protocolos seguros son HTTPS, SSH, cifrados SSI/TLS aprobados por el NIST, cifrado y SNMPv3. Las sesiones de gestión seguras garantizan la confidencialidad, integridad y disponibilidad de las actividades de gestión, esenciales para salvaguardar los sistemas y datos críticos frente a accesos no autorizados, manipulaciones y escuchas. Una ventaja clave de las sesiones de gestión seguras es que permiten una administración remota segura de los dispositivos de red, servidores y componentes de infraestructura. Esto resulta especialmente beneficioso para las organizaciones que operan en entornos geográficamente dispersos, como los franquiciadores, las agencias gubernamentales, los perforadores de petróleo y gas y los proveedores de servicios, así como las empresas de construcción.

Comprobación de la solidez de la contraseña

Aunque la comprobación de la fortaleza de la contraseña pueda parecer una medida de seguridad rutinaria, sigue siendo un componente fundamental de una estrategia de autenticación sólida. La comprobación de la fortaleza de la contraseña disminuye el riesgo de ataques basados en contraseñas, incluido el relleno de credenciales, vectores habituales de acceso no autorizado.

Unas políticas y procedimientos sólidos en materia de contraseñas garantizan el cumplimiento de las normas y reglamentos del sector, ayudando a las organizaciones a evitar sanciones al tiempo que mantienen un entorno seguro. La retroalimentación en tiempo real proporcionada durante la creación de contraseñas educa a los usuarios en prácticas seguras de contraseñas, fomentando mejores hábitos de seguridad. Tales políticas y procedimientos, cuando se articulan explícitamente y se aplican con rigor, demuestran un compromiso con la seguridad, reforzando la confianza de los usuarios en la integridad de la plataforma y de la organización.

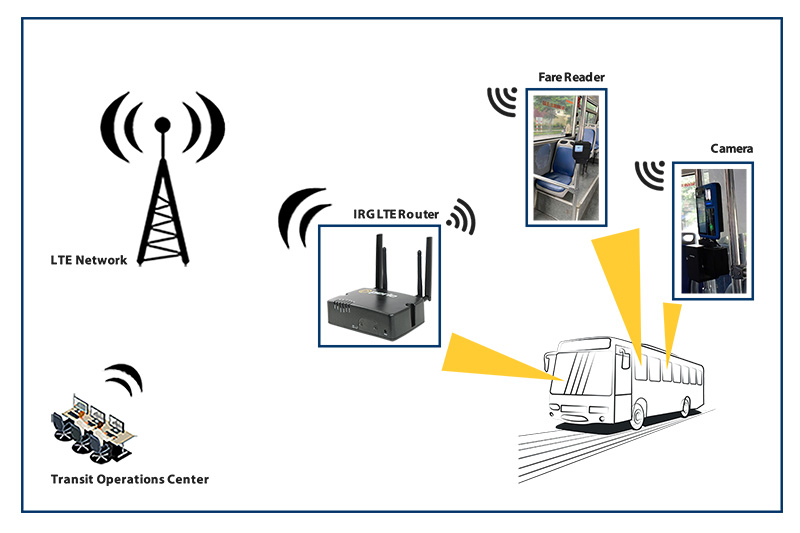

Seguridad de extremo a extremo con los routers IRG de Perle

La MFA con cortafuegos de políticas por zonas integrados y una serie de otras características que mejoran la seguridad de extremo a extremo proporcionan a las empresas industriales los medios necesarios para combatir la creciente amenaza de los ciberataques. Los sistemas de detección de intrusos en tiempo real, el registro detallado de eventos para análisis forense y los protocolos de encriptación avanzados, como el cifrado AES de 256 bits para asegurar el tráfico de datos, entre otros, son otras de las principales características de seguridad de los routers IRG.

Los routers de Perle tienen un coste único: no hay suscripciones. Obtenga más información sobre los routers celulares IRG de Perle aquí.